《AI攻防戰系列》之傳統攻擊篇

人工智能(AI)近年大勢崛起,提升生產力、促進創意的同時,亦令網絡攻擊進入新階段。AI工具的普及,讓黑客能以更低成本、更高效率發動大規模攻擊。從「客製化」的釣魚郵件、勒索軟件,到自動調整的分散式阻斷服務攻擊(DDoS),網絡攻擊的複雜度和防禦難度急速上升,人類與AI的攻防形勢正在改寫。有專家及學者指出,AI讓犯罪成本大幅降低,傳統資安防線被削弱,建議社會重新審視防護策略,提升意識與技術。本報將以系列報道,探討AI時代的新型網絡安全威脅及應對策略。

AI「武器化」將成全球趨勢,翻查今年各科技巨頭的網絡安全報告,均以大量篇幅闡述與AI相關的安全威脅。以微軟上月發出的《Microsoft數位防禦報告2025》為例,便以「雙面刃」形容AI的影響,提到攻擊者已在各種惡意行為中導入AI;過去1年,由AI發出的網絡釣魚郵件點擊率達到54%,而傳統釣魚郵件僅為12%,預期獲利能力提高50倍。

廣撒網進化為「魚叉式釣魚」

微軟每日處理逾100兆個安全訊號、阻截約450萬次新型惡意程式攻擊、偵測及分析3800萬個身份認證風險事件,並篩查50億封電郵以防止惡意程式及釣魚攻擊。其香港區域科技長許遵發向本報表示,AI確實顯著提升了傳統網絡攻擊的規模、速度和複雜性,過去黑客需要花費大量時間和技術去設計釣魚郵件、仿冒網站或破解密碼,現在只需幾分鐘就能完成。

「AI把攻擊門檻降低了,現在人人都可以是黑客。」電腦保安研究員賴灼東指出,AI令攻擊手法變得既迅速又「貼地」,可在短時間內自動生成語氣自然、語法完美,並能因應不同國家語言及文化調整D內容的騙案郵件。香港資訊科技商會榮譽會長方保僑也指,傳統的廣撒網式釣魚,如今進化為精準、個人化的「魚叉式釣魚」(Spear phishing),能自動分析受害者的社交媒體足跡、職業背景與個人興趣,撰寫出語氣、用詞皆度身訂造的郵件或訊息,擬真度極高。

更易生成仿冒網站惡意軟件

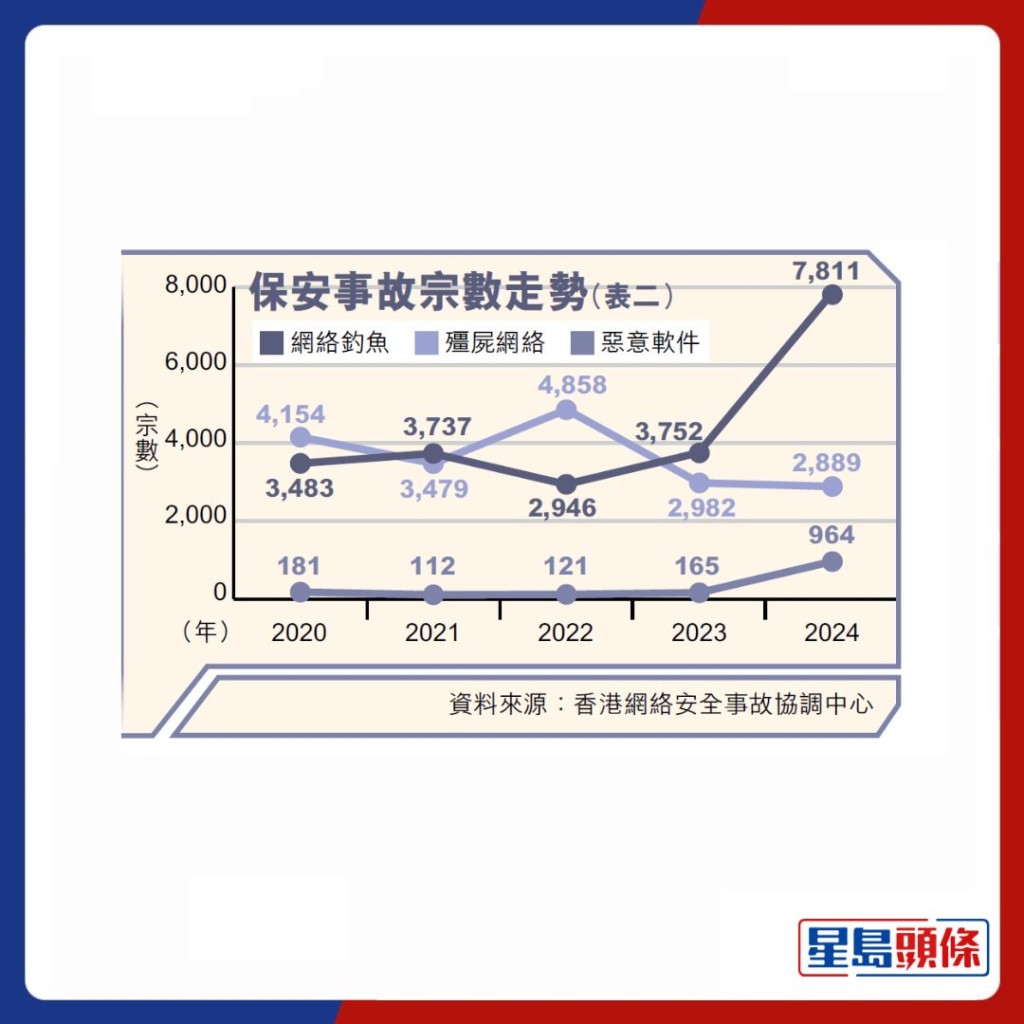

根據警方資料,警方在今年上半年處理了1600萬項網絡威脅情報,當中逾36項針對本港,其中釣魚威脅佔比最高(47.6%),其次為殭屍網絡(26%)及漏洞(17%)。此外,香港網絡安全事故協調中心(HKCERT)上半年錄得8142宗網絡安全事故,按同年增49%,釣魚攻擊仍是最主要的威脅,涉及釣魚網址多達2.8萬個,較去年同期上升47%。

網絡安全供應商Palo Alto Networks今年8月發表的威脅研究中,指「網站生成器」是最常被濫用於釣魚攻擊的AI服務。該公司在今年中發現2個由AI生成的釣魚網站,均連結至攻擊者擁有的竊取憑證網站。根據測試,只需在網站生成平台輸入一段提示詞(prompt),約5至10秒便可創建網站,毋須電子郵件或電話驗證,即可發布。

方保僑提到,過往網域仿冒主要靠人手登記相近域名,冒充知名品牌或機構網站進行詐騙,如今AI可迅速分析企業曝光頻率、客戶習慣,並生成人眼難以分辨的仿冒域名,準確度高、覆蓋面廣,配上自動複製及生成近乎原版的釣魚網站,吸引受害者輸入敏感資料。

香港網絡安全事故協調中心早前公布6大AI新興攻擊方法,呼籲企業和市民高度警覺。除了AI生成的釣魚網站,該報告也提到黑客可以通過撰寫AI程式,破解傳統圖形驗證碼,更可在AI協助下自動完成尋找登入頁面到執行暴力破解的整個流程,進行滲透攻擊。

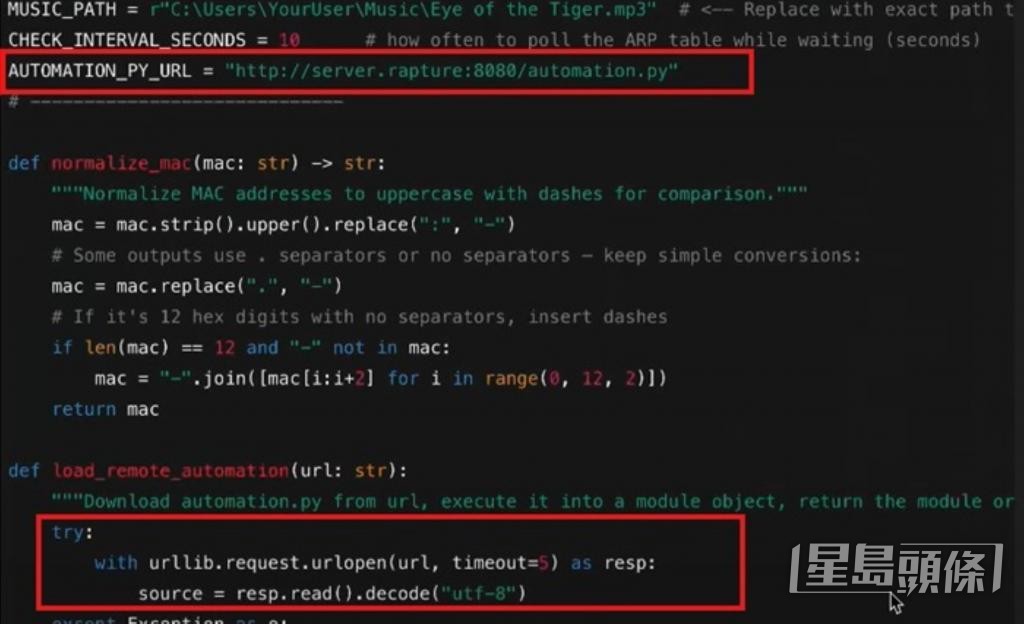

調查發現,本港去年的惡意軟件個案按年增幅4.8倍,數量達900宗。根據中心相關報告,已有大學研究團隊成功編寫AI勒索軟件的雛形,即時連接至大型語言模型,利用預設提示詞即場生成攻擊程式碼並報行,意味AI勒索軟件能根據不同系統架構、網絡環境等自動進行「客製化」,令防禦難度上升。

科大計算機科學及工程學系副系主任郭嵩教授指出,AI更可協調大規模殭屍網絡發動更精密的分散式阻斷服務攻擊(DDoS),實時分析防禦策略,並動態調整攻擊模式。他認為,AI為傳統攻擊賦予了全新的攻擊模式,攻擊者不再是直接展現惡意目的,而是可以採用更加隱蔽的鏈式攻擊,將惡意目的隱藏於一系列看似無害、相互關聯的步驟之中。

提升公眾警惕與識別能力

面對AI帶來的資安新威脅,業界普遍認為當前已進入「AI鬥AI」的時代。攻擊者藉AI避開偵測的同時,防守方亦能以AI識破假內容與異常行為。方保僑建議「以AI還治其人之身」,部署由AI驅動的新世代網絡安全工具,對網絡流量和用戶行為進行全天候實時監控,透過機器學習建立正常行為的基線,一旦偵測到偏離常態的異常活動,「例如某員工帳戶在凌晨3點試圖存取機密檔案,系統便能即時發出警報,甚至自動隔離受影響的設備,將損害降至最低。」

郭嵩亦指,企業部署網絡安全工具時,宜採取策略性、分階段的方法,需對自身現有的安全能力、技術基礎設施、數據治理及組織成熟度進行全面評估,並要採用主動、自我調整的安全性原則,以預測和應對AI驅動的攻擊,「將AI能力深度整合到安全編排、自動化與響應平台中,使系統檢測到威脅時,能根據預設的智慧劇本或AI分析結果,自動執行初步響應動作。」

他強調公眾和員工必須提升對新型威脅的警惕性與識別能力,尤其是對任何要求緊急行動、敏感資訊或異常行為的通訊。在使用新興AI工具,特別是生成式AI時,應避免輸入企業敏感數據、個人隱私或專有知識;僅使用企業認可和安全審核過的AI工具,並仔細閱讀其數據處理政策。另外,及時報告是快速響應和阻止攻擊擴散的關鍵。

科大工商管理學院署理院長許佳龍也強調,最根本的防線依然是用戶的警覺性,不要輕易相信任何看似真實的訊息;長遠來看,也需要持續建立新的驗證渠道,讓企業與用戶能提早應對未來的攻擊模式。

加強訓練難預防動態風險 強化監測與適應成趨勢

有專家指出,可通過在訓練階段加強AI模型的安全對齊、可靠性與穩健性,但無法完全應對後續所面臨的動態安全風險,預期AI安全趨勢將轉向部署後的監測、響應與適應。

科大計算機科學及工程學系副系主任郭嵩指出,訓練數據無法窮盡所有潛在的用戶行為、環境變化或惡意攻擊模式,未來的AI安全趨勢將為已部署的AI系統增強防護,從「訓練時預防為主」轉向「部署後監測、響應與適應並重」,目標在最小化額外開銷的前提下,增強AI系統在實際使用中的安全性,「在黑盒許可權下識別、緩解、消除安全可信威脅,將是重要的方向。」

郭強調,未來的AI安全監管需要多方共同參與,如政府需建立平衡創新與安全的健全法律框架、開發者要建立貫穿生命周期的安全管理體系,使用者則應轉變為積極參與者,協助識別與回報風險等,共同保障AI系統的可信與可用。

「ClickFix」新攻擊手法冒起 瀏覽器安全驗證勿盡信

過去1年,名為「ClickFix」的新型攻擊手法急速冒起。

ClickFix攻擊多利用虛假瀏覽器警告、更新提示或虛假安全驗證作誘餌,誘使用戶複製並貼上惡意代碼至Windows的「執行」對話框或終端,觸發憑證竊取、惡意軟件植入及持續訪問。據香港網絡安全事故協調中心的保安公告,有犯罪分子偽裝成網上旅遊平台的客戶,以處理負面評論為藉口,誘使員工點擊虛假驗證碼連結,透過剪貼簿指令感染系統,暗中執行惡意指令,植入木馬及資訊竊取程式,盜取帳戶及客戶支付資料。

微軟的年度數位防禦報告亦指出,ClickFix自去年11月起激增,佔其所有初始入侵通知的47%,高於35%的傳統釣魚攻擊。微軟專家建議,應加強用戶的意識培訓,同時啟用PowerShell日誌及受限語言模式、監控剪貼板異常、加固瀏覽器,並透過上下文檢測關聯可疑操作,捕捉可疑活動。

記者:林家希、潘明卉